Альтернативные названия симметричного шифрования

Содержимое

- 1 Альтернативные названия симметричного шифрования

- 1.1 Шифрование Вернама: принцип и применение

- 1.2 Видео по теме:

- 1.3 Алгоритм Рабина: особенности и риски использования

- 1.4 Шифр Цезаря: исторический контекст и современные вариации

- 1.5 Вопрос-ответ:

- 1.5.0.1 Что такое симметричное шифрование?

- 1.5.0.2 Есть ли другие названия для симметричного шифрования?

- 1.5.0.3 Каковы основные преимущества симметричного шифрования?

- 1.5.0.4 Какие недостатки есть у симметричного шифрования?

- 1.5.0.5 Какие алгоритмы симметричного шифрования считаются наиболее безопасными?

- 1.5.0.6 Как использовать симметричное шифрование в приложении?

- 1.5.0.7 Каким образом симметричное шифрование отличается от асимметричного?

- 1.6 Шифр XOR: простота и недостатки

- 1.7 Шифр Гронсфельда: достоинства и уязвимости

- 1.8 Шифр блочного шифрования: принцип работы и примеры

- 1.9 Замена символов: сильные и слабые места подхода

- 1.10 Шифр DES: основные принципы и проблемы безопасности

- 1.11 Шифр AES: сравнение с DES и перспективы развития

- 1.12 Принцип Kerberos: защита данных от несанкционированного доступа

- 1.13 Шифр RSA: математический подход к шифрованию и возможности использования

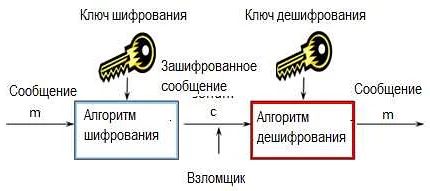

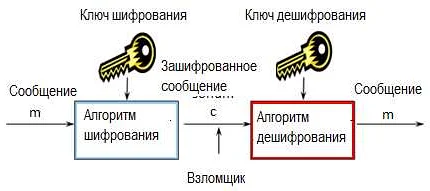

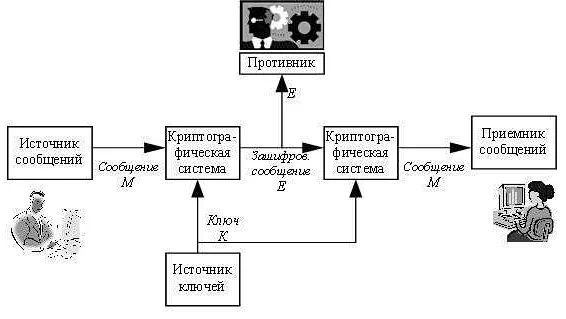

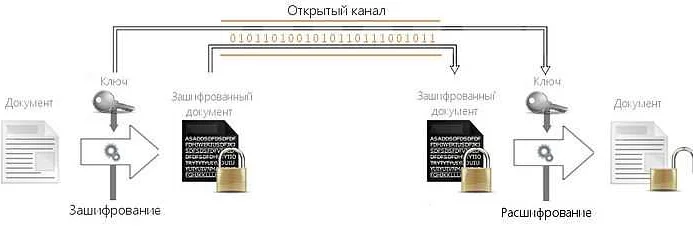

Симметричное шифрование — это шифрование, при котором используется один и тот же ключ для шифрования и дешифрования. Также шифрование может называться секретным или одноключевым.

Симметричное шифрование – это один из основных методов защиты конфиденциальной информации. Шифрование обеспечивает конфиденциальность передачи данных и защиту от несанкционированного доступа к ним. Этот метод шифрования применяется не только в Интернете, но и во многих других областях, где конфиденциальность является ключевым аспектом.

Однако, помимо привычного названия «симметричное шифрование», этот метод также известен под иными названиями. В настоящее время применяются другие термины, такие как «парный ключ шифрования», «одностороннее шифрование» и «секретный ключ», которые отражают особенности данного метода шифрования.

В этой статье мы рассмотрим, что обозначают эти альтернативные термины и как они связаны с симметричным шифрованием. Также мы рассмотрим особенности каждого из названий и почему они могут быть полезными в определенных ситуациях.

Шифрование Вернама: принцип и применение

Шифрование Вернама (также известное как «одноразовый блокнот») является одним из примеров абсолютно надежных шифров. Он был изобретен в 1917 году американским инженером Гильбертом Вернамом и используется в настоящее время в различных областях, таких как военная коммуникация, криптография для финансовых операций, защита персональных данных и т.д.

Принцип работы шифрования Вернама заключается в использовании случайных ключей, называемых «масками». Каждая маска имеет длину, равную длине сообщения, которое нужно зашифровать. Ключ и сообщение складываются по модулю два (или XOR), тем самым получая зашифрованное сообщение. Но так как ключи случайны, то это шифрование гарантирует абсолютную невозможность расшифровки сообщения без знания ключа.

Для обеспечения безопасности шифрования Вернама используются следующие рекомендации:

- Ключи для каждого сообщения должны быть случайно сгенерированы и использоваться только один раз.

- Ключи должны быть длиннее или равны длине сообщения.

- Ключи должны храниться в безопасном месте и передаваться с использованием защищенного канала связи.

В настоящее время используются различные модификации шифрования Вернама, которые учитывают различные ограничения, например, на длину ключей и сообщений. Но в целом, принципы и применение этого шифрования остаются актуальными и востребованными в области криптографии и информационной безопасности.

Видео по теме:

Алгоритм Рабина: особенности и риски использования

Алгоритм Рабина — это один из примеров симметричного шифрования, который был разработан в 1979 году Роналдом Рабином. Его особенностью является то, что он использует целочисленное шифрование, которое позволяет работать с большими числами. Это делает его удобным для зашифровки длинных сообщений.

Однако, несмотря на все преимущества, использование алгоритма Рабина может быть рискованным. Во-первых, данный алгоритм не обладает абсолютной стойкостью к взлому. Существует достаточно быстрый алгоритм факторизации, который может расшифровать сообщение, зашифрованное этим методом. Во-вторых, использование целых чисел в качестве ключа делает шифрование уязвимым к атакам типа «подбора ключа».

Тем не менее, алгоритм Рабина до сих пор используется в некоторых системах, где не требуется высокая степень безопасности, а также для целей проверки целостности данных. В общем, выбор использования данного алгоритма должен основываться на конкретной задаче и учитывать все возможные риски и уязвимости.

В целом, алгоритм Рабина является интересным примером симметричного шифрования, который представляет собой своеобразный компромисс между стойкостью и производительностью. Однако, в контексте современных технологий и угроз кибербезопасности, его использование может быть нерациональным и невыгодным в долгосрочной перспективе.

Шифр Цезаря: исторический контекст и современные вариации

Шифр Цезаря – это один из наиболее известных видов простой замены, который был использован еще в древнем Риме для защиты конфиденциальной переписки. Он получил своё название по имени римского императора Цезаря, который, как утверждают, использовал этот шифр для секретных сообщений.

Шифр Цезаря является примером моноалфавитной замены, при которой каждая буква текста заменяется определенным количеством (ключом) позиций вправо по алфавиту. Например, если ключом является число 3, то буква «A» заменяется на букву «D», «B» заменяется на букву «E» и так далее.

Современные вариации шифра Цезаря часто используются в криптографии и информационной безопасности. Они включают в себя основанные на нем шифры «ROT13» и «ROT47», которые используют различные ключи для замены символов. ROT13 использует ключ 13, что делает его обратимым: повторное применение того же ключа приведет к восстановлению исходного текста. ROT47, с другой стороны, использует ключ 47 и может использоваться для шифрования ASCII-текста.

- ROT13 – это пример шифра Цезаря, при котором каждая буква текста заменяется на букву, находящуюся на 13 позиций правее в алфавите. Например, буква «A» заменяется на «N», а «B» заменяется на «O». Символы, которые находятся за пределами латинского алфавита, при этом остаются без изменений.

- ROT47 – это расширенная версия шифра ROT13, при которой вместо латинского алфавита используется вся таблица ASCII-символов. Замена происходит на 47 позиций правее в таблице ASCII.

Шифр Цезаря не является безопасным методом шифрования, так как его легко угадать или взломать методом перебора ключей. Тем не менее, он все еще используется в некоторых ситуациях, например, для шифрования паролей в базах данных или для обеспечения базовой конфиденциальности сообщений.

Вопрос-ответ:

Что такое симметричное шифрование?

Симметричное шифрование — это метод шифрования данных, при котором для зашифровки и расшифровки используется один и тот же ключ. Ключ может быть представлен как числовой, так и символьный набор, и его длина должна быть достаточной для обеспечения безопасности передаваемых данных.

Есть ли другие названия для симметричного шифрования?

Да, симметричное шифрование также называют одноключевым шифрованием, закрытым шифрованием или просто шифрованием секретного ключа.

Каковы основные преимущества симметричного шифрования?

Основными преимуществами симметричного шифрования являются высокая скорость работы, простота реализации и надежность шифрования при использовании достаточно длинных ключей. Также важно отметить, что алгоритмы симметричного шифрования широко используются в различных областях, в том числе в банковской и коммерческой сферах.

Какие недостатки есть у симметричного шифрования?

Основным недостатком симметричного шифрования является необходимость предварительного обмена ключами между отправителем и получателем данных. Также существует риск компрометации ключа, что может привести к утечке данных. Важно выбирать достаточно длинные ключи и надежные алгоритмы шифрования, чтобы минимизировать эти риски.

Какие алгоритмы симметричного шифрования считаются наиболее безопасными?

Наиболее безопасными алгоритмами симметричного шифрования считаются AES (Advanced Encryption Standard), Blowfish, Twofish, Serpent и IDEA. Однако, важно понимать, что безопастность шифрования не зависит только от алгоритма, но и от длины ключа, правильного выбора режима работы алгоритма и защиты ключа от компрометации.

Как использовать симметричное шифрование в приложении?

Для использования симметричного шифрования в приложении необходимо выбрать подходящий алгоритм шифрования и длину ключа, сгенерировать ключ, который будет использоваться для зашифровки и расшифровки данных, и защитить его от компрометации. Нужно также выбрать режим работы алгоритма и определить порядок обмена данными между отправителем и получателем. Важно не забывать про обеспечение безопасности хранения ключа и удаление его после окончания сеанса связи.

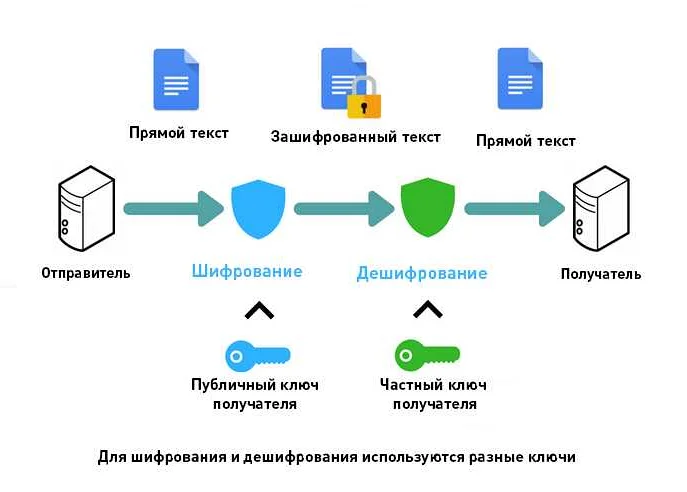

Каким образом симметричное шифрование отличается от асимметричного?

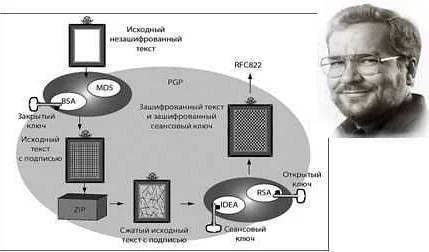

Симметричное шифрование и асимметричное шифрование — это два различных метода шифрования данных. Основное отличие заключается в том, что для асимметричного шифрования требуется использовать два ключа — открытый и закрытый, при этом открытый ключ может передаваться открыто, а закрытый ключ должен быть известен только владельцу. При симметричном шифровании используется только один ключ, который должен быть известен обоим сторонам.

Шифр XOR: простота и недостатки

Шифр XOR (или «исключающее ИЛИ») — это один из самых простых и наиболее распространенных алгоритмов симметричного шифрования. Он основан на операции битового XOR между открытым текстом и ключом. Таким образом, каждый бит открытого текста независимо меняется в соответствии с битом ключа.

Преимущество шифра XOR заключается в его простоте реализации и высокой скорости работы. В отличие от других шифров, он не требует использования сложных математических функций и таблиц замен. С точки зрения безопасности, шифр XOR, хотя и легко реализуется, не считается достаточно надежным, так как его ключ легко может быть взломан методом перебора. Однако он может быть использован в качестве дополнительного средства защиты, которое усложнит задачу злоумышленникам при попытке расшифровки сообщения.

Шифр XOR также может быть использован для создания «одноразовых блокнотов», которые используются для шифрования сообщений только один раз, после чего ключ уничтожается. Это делает такие сообщения особенно надежными, однако требуется удостовериться в безопасности ключа, чтобы предотвратить его взлом.

Шифр Гронсфельда: достоинства и уязвимости

Шифр Гронсфельда является одним из наиболее популярных методов симметричного шифрования. Его особенность заключается в том, что каждый символ открытого текста заменяется соответствующим символом шифртекста путем сдвига на заданное количество позиций.

Одним из основных достоинств шифра Гронсфельда является его простота и относительная быстрота шифрования. Кроме того, такой метод шифрования обладает неплохой устойчивостью к различным видам атак, включая криптоанализ методом частотного анализа.

Однако, при использовании шифра Гронсфельда необходимо быть внимательным к выбору ключа, так как недостаточно сложный ключ может сделать шифрование уязвимым для атак перебором. Кроме того, поскольку каждый символ заменяется открытым текстом, часто возникают паттерны, которые могут быть использованы для анализа шифрованного сообщения.

Таким образом, шифр Гронсфельда, несмотря на свою простоту и быстроту шифрования, требует внимательного подхода к выбору ключа и может быть уязвим к различным видам атак. Поэтому при использовании этого метода шифрования важно понимать его возможности и ограничения.

Шифр блочного шифрования: принцип работы и примеры

Шифр блочного шифрования — это алгоритм шифрования, который блоками обрабатывает данные входного сообщения. Входное сообщение разбивается на блоки фиксированной длины, которые затем обрабатываются алгоритмом шифрования.

Принцип работы шифра блочного шифрования заключается в применении перестановок и замен символов в каждом блоке сообщения. Каждый блок данных шифруется отдельно, используя ключ шифрования, который должен быть известен только отправителю и получателю сообщения. Чтобы расшифровать сообщение, получатель должен иметь такой же ключ шифрования, который использовал отправитель.

Одним из примеров шифра блочного шифрования является алгоритм AES (Advanced Encryption Standard). Этот алгоритм используется для шифрования данных во множестве приложений, включая защиту информации на сайтах, в электронной почте и в операционных системах. Другим примером является шифр DES (Data Encryption Standard), который был разработан в 1970-х годах и использовался во многих технологиях безопасности до разработки более современных алгоритмов шифрования.

В целом, шифр блочного шифрования — это надежный и эффективный способ защиты данных при передаче через интернет или хранении на компьютере. Однако, для повышения безопасности необходимо использовать достаточно длинные ключи шифрования и правильно настраивать алгоритмы шифрования в зависимости от конкретных условий использования.

Замена символов: сильные и слабые места подхода

Один из самых распространенных методов шифрования в криптографии — замена символов. Суть его заключается в том, что каждому символу исходного сообщения присваивается другой символ или его некоторая комбинация, и таким образом происходит «перемешивание» исходного сообщения.

Сильной стороной этого подхода является то, что он довольно простой и понятный. Возможности замены символов бесконечны: можно использовать любые символы, их комбинации, порядок замены и количество повторений. Это делает метод замены символов достаточно эффективным для защиты информации.

Однако, метод замены символов имеет и свои слабости. Одна из них — возможность перебора ключа. Если замена символов не является дополнительно защищенной (например, положение заменных символов может меняться в каждом конкретном случае), то при использовании метода перебора ключа можно восстановить исходное сообщение.

Еще одна слабость подхода замены символов — возможность использования статистического анализа. Как бы ни было менее предсказуемо распределение замен, при достаточных объемах шифрования можно выявить закономерности, которые можно использовать для восстановления исходного сообщения.

В целом, подход замены символов при симметричном шифровании имеет как сильные, так и слабые места. Его эффективность зависит от способов применения: отдельные замены или их комбинации, использование дополнительных механизмов защиты, объема данных, на которых происходит шифрование, и других факторов.

Шифр DES: основные принципы и проблемы безопасности

Шифр DES (Data Encryption Standard) является одним из самых распространенных симметричных алгоритмов шифрования. Применяется для защиты информации, передаваемой по каналам связи, используемых в банковской сфере, телекоммуникациях и других отраслях.

Основным принципом работы DES является замена блоков текста на блоки шифротекста с использованием ключа шифрования, длиной 56 бит. Каждый блок входящего текста размером 64 бит заменяется на блок шифротекста также размером 64 бит. При этом, производится 16 итераций замены блоков с использованием подключей, полученных из ключа шифрования.

В связи с тем, что ключ шифрования имеет длину всего 56 бит, существует риск его перебора с помощью методов брутфорса. Поэтому, DES сейчас не считается достаточно безопасным для защиты передаваемой информации.

Для усиления безопасности DES существует несколько модификаций, таких как Triple DES и AES (Advanced Encryption Standard), работающие на базе тех же принципов, но с более длинными ключами. Однако, DES до сих пор используется в некоторых отраслях, где требуется обеспечить базовый уровень защиты передаваемой информации.

В целом, шифр DES был значимым достижением в области симметричного шифрования и был использован на протяжении многих лет. Однако, с развитием технологий нашлись способы перебора ключей, что привело к необходимости разработки более безопасных алгоритмов шифрования.

Шифр AES: сравнение с DES и перспективы развития

Advanced Encryption Standard (AES) – это симметричный шифр, который используется для защиты данных и обеспечения конфиденциальности информации. AES был утвержден в 2001 году в качестве замены DES (Data Encryption Standard), который был создан в 1977 году.

Шифр AES стал стандартом среди многочисленных симметричных шифров блочного типа за счет сочетания высокой производительности и надежности. В отличие от DES, AES использует ключ длиной 128, 192 или 256 бит, что делает его более безопасным и широко применяемым для защиты данных.

Сравнивая шифры AES и DES, можно отметить, что AES обеспечивает более высокий уровень безопасности и более производительный скорость. В дополнение к этому, DES использовал 56-битные ключи, которые могут быть легко подвергнуты атакам. Это сделало DES менее надежным для использования в настоящее время.

Перспективы развития шифра AES очень оптимистичны. Он популярен и широко используется в различных областях, от финансовых транзакций до облачных вычислений. Недостаток производительности, обычно связываемый с криптографическими протоколами, всё ещё существует, но это не является фактором, препятствующим дальнейшему развитию и использованию шифра AES.

В заключении можно сказать, что современный мир невозможен без сильной и надежной криптографии. Шифр AES – это решение, обеспечивающее высокий уровень безопасности и производительности для защиты конфиденциальных данных и информации, и его перспективы развития остаются весьма привлекательными.

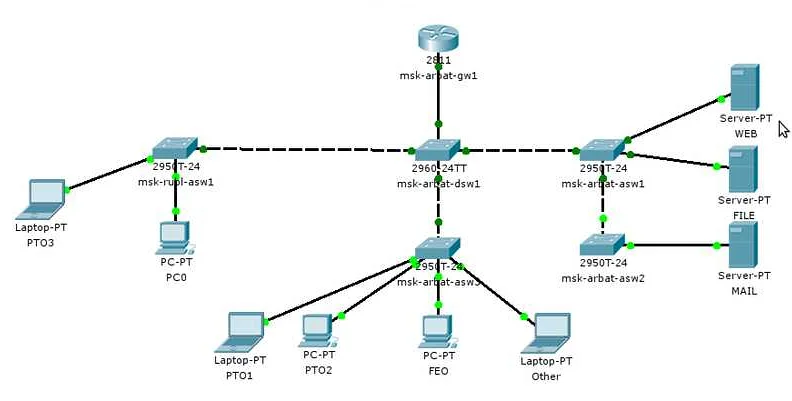

Принцип Kerberos: защита данных от несанкционированного доступа

Kerberos – это протокол авторизации, который используется для защиты данных от несанкционированного доступа и основывается на симметричном шифровании.

Принцип работы Kerberos заключается в том, что пользователь отправляет запрос на аутентификацию к авторитетному серверу. Данный сервер отправляет пользователю случайный токен, который действителен на определенное время.

Далее происходит следующее:

- Пользователь отправляет токен и запрос на аутентификацию к серверу выдачи билетов (TGS);

- Сервер TGS подтверждает аутентичность токена и выдает новый токен, называемый билетом (ticket);

- Пользователь отправляет полученный билет и запрос на доступ к ресурсу;

- Сервер, предоставляющий доступ (AP), проверяет билет и, если он действителен, предоставляет нужные ресурсы пользователю.

Весь процесс защиты данных является симметричным и основывается на шифровании сообщений по общему ключу. Таким образом, Kerberos обеспечивает высокую степень безопасности и защищенность данных.

В заключение отметим, что Kerberos активно применяется в большинстве сетевых операционных системных сред, например, в Windows, Linux, Mac OS X.

Шифр RSA: математический подход к шифрованию и возможности использования

RSA – один из наиболее распространенных алгоритмов симметричного шифрования, который использует математический подход при шифровании и дешифровании данных. Он основан на математической проблеме факторизации больших чисел и является одним из наиболее надежных способов защиты информации.

Особенность RSA заключается в том, что для шифрования и дешифрования данных используется две разные ключевые пары – публичный и приватный ключ. Публичный ключ распространяется широко и используется для зашифрования информации, тогда как приватный ключ известен только владельцу и используется для дешифрования данных.

Возможности использования шифра RSA очень широки. Он может быть использован для защиты конфиденциальных данных в системах банковского и финансового сектора, в электронной почте, передаче сообщений и файлов через Интернет и много других областях.

Для генерации ключевых пар в RSA используется большое простое число. Это число очень важно для защиты информации, поэтому его выбор происходит очень тщательно. Чем больше размерность выбранного простого числа, тем более надежен шифр RSA.

Безопасность шифра RSA зависит от длины ключа, использования хэш-функций и других факторов. Но при правильном использовании, он способен обеспечивать высокий уровень безопасности.