Теория сложности – краеугольный камень современной криптографии: математические основы и приложения

Содержимое

- 1 Теория сложности – краеугольный камень современной криптографии: математические основы и приложения

- 1.1 Теория сложности в криптографии

- 1.2 Видео по теме:

- 1.3 Математические основы

- 1.4 Алгоритмы шифрования

- 1.5 Основные атаки на криптографические системы

- 1.6 Атаки на слабые ключи

- 1.7 Криптоанализ симметричных шифров

- 1.8 Асимметричная криптография и протоколы обмена ключами

- 1.9 Квантовая криптография

- 1.10 Криптография в блокчейне

- 1.11 Способы защиты данных

- 1.12 Криптография в мобильных приложениях

- 1.13 Вопрос-ответ:

- 1.13.0.1 Какие математические основы лежат в основе теории сложности в криптографии?

- 1.13.0.2 Какие способы защиты данных основаны на теории сложности в криптографии?

- 1.13.0.3 Какие проблемы возникают при использовании криптографии?

- 1.13.0.4 Какие требования предъявляются к криптографическим алгоритмам?

- 1.13.0.5 Какие алгоритмы криптографии являются наиболее надежными?

- 1.13.0.6 Как можно нарушить систему криптографии?

- 1.13.0.7 Какую роль играет квантовая криптография?

Теория сложности играет важную роль в современной криптографии, позволяя создавать более сильные и надежные алгоритмы шифрования. Узнайте о математической основе криптографии и ее связи со сложностью вычислений в нашей статье.

Современная информационная эра ставит перед нами все более сложные задачи в области защиты данных. Хакерские атаки и киберпреступность непрерывно эволюционируют и усиливаются, требуя от нас более совершенных и эффективных методов защиты.

Защиту информации можно рассматривать как математическую задачу, где требуется найти оптимальное решение в сложной среде, где со стороны злоумышленников могут быть задействованы различные методы и технологии. Именно поэтому теория сложности стала одним из основных инструментов в криптографии – науке, изучающей методы защиты информации.

Целью данной статьи является рассмотрение математических основ теории сложности и способов, с помощью которых можно обеспечить надежную защиту данных. В статье мы разберем различные алгоритмы шифрования, методы аутентификации данных и узнаем, как можно защититься от атак типа «перебора паролей» и «ман-в-середине».

Теория сложности в криптографии

Теория сложности является одним из важных инструментов в области криптографии. Эта теория позволяет изучать и разрабатывать алгоритмы с высокой степенью защиты и низким уровнем уязвимости. В криптографии теория сложности используется для определения времени, необходимого для взлома криптографической системы, и для определения стойкости системы.

Теория сложности заключается в изучении времени, необходимого для выполнения определенной задачи на компьютере. Это время зависит от сложности алгоритма, используемого для решения задачи. Чем сложнее алгоритм, тем больше времени требуется для его выполнения. В криптографии этот принцип используется для защиты данных. Если время, необходимое для взлома системы, является слишком большим, то система остается стойкой к взлому.

В криптографии теория сложности также используется для определения стойкости алгоритмов шифрования. Шифрование является основной технологией, используемой в криптографии для защиты данных. Каждый алгоритм шифрования имеет определенную стойкость, которая определяется сложностью алгоритма взлома. Чем больше времени требуется для взлома алгоритма, тем выше его стойкость.

- Теория сложности является важным инструментом в области криптографии

- Она используется для изучения и разработки алгоритмов с высокой степенью защиты и низким уровнем уязвимости

- Теория сложности помогает определить время, необходимое для взлома криптографической системы

- Время взлома зависит от сложности алгоритма, используемого для защиты данных

- Теория сложности также используется для определения стойкости алгоритмов шифрования

- Чем больше времени требуется для взлома алгоритма, тем выше его стойкость

Видео по теме:

Математические основы

Криптография существует благодаря математике. Основой создания криптографических алгоритмов являются математические функции. Кроме того, в криптографии используется множество математических понятий, включая теорию чисел, алгебру, теорию графов и другие разделы математики.

Важной математической задачей в области криптографии является задача о сложности. Задача о сложности заключается в том, чтобы создать алгоритм, решение которого занимает большое количество времени и ресурсов компьютера, однако его верификация может быть выполнена быстро и просто.

- Теория чисел является одним из основных математических методов, используемых в криптографии. Она даёт возможность создавать криптографические алгоритмы на основе математических функций, которые трудно обратить.

- Методы алгебры также используются в криптографии. Например, алгоритм RSA основан на модульной арифметике, которая хорошо изучается в алгебре.

- Теория графов также играет важную роль в криптографии. Она позволяет создавать криптографические алгоритмы, которые основаны на свойствах графовых структур.

Знание математики является необходимым условием для понимания криптографии, поскольку она помогает создавать криптографические алгоритмы, соответствующие принципу сложности. Благодаря этому, криптография может предложить высокий уровень защиты данных.

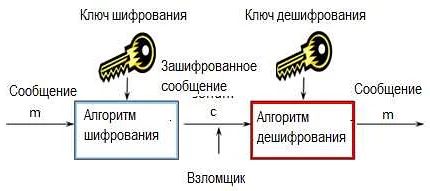

Алгоритмы шифрования

Шифр Цезаря — один из простых алгоритмов шифрования, где каждый символ заменяется на символ с определенным смещением в алфавите. Например, если смещение составляет 3 символа, то буква A будет заменена на D. Хотя шифр Цезаря не используется для серьезной криптографии, он все еще может быть полезен при шифровании простых сообщений.

Шифр перестановки — шифрование, в котором символы переставляются в заданной последовательности. Например, если задано ключевое слово «шифр», то каждый символ в сообщении будет присваиваться индекс в соответствии с порядком букв в ключевом слове. Хотя шифр перестановки также считается устаревшим, некоторые его варианты все еще могут быть полезными для обеспечения конфиденциальности данных.

Симметричное шифрование — алгоритм, при котором отправитель и получатель используют один и тот же ключ для шифрования и расшифрования сообщения. Примерами симметричных алгоритмов являются AES (Advanced Encryption Standard) и DES (Data Encryption Standard).

Асимметричное шифрование — шифрование, использующее два ключа: открытый и закрытый. Открытый ключ используется для шифрования сообщения, а закрытый — для его расшифровки. Примером асимметричного шифрования является RSA (Rivest–Shamir–Adleman).

Общая идея всех алгоритмов шифрования состоит в преобразовании исходного сообщения в непонятный для постороннего зрителя вид. Однако технологии находятся в постоянном развитии, и многие алгоритмы, которые раньше считались безопасными, сегодня уже не достаточно надежны. Криптографы продолжают искать новые методы защиты, чтобы обеспечить конфиденциальность данных.

Основные атаки на криптографические системы

Атака перебором

Это один из самых простых способов взлома криптографических систем. Атакующий перебирает все возможные комбинации ключей, пока не найдет правильную комбинацию. Она может быть очень эффективной, если ключ длинный и сложный.

Атака с помощью криптоанализа

Эта атака основывается на том, что даже самые сложные криптографические системы не могут защититься от математических методов анализа, направленных на выявление уязвимостей в алгоритмах шифрования.

Атака с помощью слабости в реализации

Иногда уязвимости находятся не в самом алгоритме шифрования, а в способе его реализации. Например, ошибки в коде могут привести к утечке ключей и другой информации.

Атака социальной инженерии

С этой атакой связаны мошеннические действия на привлечение доверия и знаний от жертвы. Например, специалист по социальной инженерии может попытаться узнать у пользователя пароль, задавая вопросы на темы, связанные с его жизнью, создавая сначала видимость дружеского разговора.

Атака на слабые пароли

Переполнять систему создания паролей является проще, чем тратить время на его перебор. Поэтому, если пароль слишком короткий, слабый или используется на нескольких аккаунтах, он может быть легко взломан.

Атака посредника

Этот метод предполагает перехват информации, передаваемой между пользователем и сервером. Атакующий может испортить данные или проанализировать контент в поиске уязвимостей.

Атака внутри проекта

Иногда общие угрозы происходят внутри самого проекта. Могут быть разрушительные действия, вызванные сотрудниками с доступом к ценной информации для компании.

Атака с использованием вредоносного программного обеспечения

Этот вид угрозы включает в себя использование вредоносного программного обеспечения, которое может украсть информацию о ключах или вручную вводить ложные данные.

Подбор аутентификационной информации

Этот вид атак предполагает попытки собрать информацию об учетной записи пользователя или организации, и использовать эту информацию для аутентификации и доступа к системам и данным. Он может включать в себя такую информацию, как логины пользователей, пароли, ответы на тайные вопросы и т.д.

Атака раскрытия секретов

Этот вид атак предполагает раскрытие ключей шифрования или хранения конфиденциальной информации. Он может включать в себя кражу ключей, физический доступ к хранилищу данных или инфильтрацию системы.

Атаки на слабые ключи

Криптография используется для защиты данных от несанкционированного доступа, однако она не всегда оказывается эффективной. Одной из уязвимостей криптографических систем являются слабые ключи, которые могут быть подвержены различным атакам.

Основная проблема с слабыми ключами заключается в том, что их можно легко угадать или перебрать методом перебора. Так, для ключей достаточно короткой длины, длинной до 56 бит, простыми переборными атаками легко можно определить их значения. Аналогичные атаки на ключи длинной до 64 бит также могут быть достаточно эффективными. Однако более длинные ключи, такие как 128, 192 или 256 бит, обычно считаются достаточно безопасными от перебора.

Существуют различные методы атак на слабые ключи. Как уже упоминалось, одним из способов является переборный метод. Однако кроме этого, также могут быть использованы и другие методы атак, такие как анализ характеристик блоков данных, криптоанализ дифференциальных атак и другие.

Одним из способов защиты от атак на слабые ключи является увеличение длины ключа. Более длинные ключи требуют больше времени для перебора, что делает атаку на них менее эффективной. Также могут быть использованы различные алгоритмы шифрования и другие методы криптографии, которые могут обеспечить более надежную защиту данных.

Таким образом, слабые ключи могут стать серьезной угрозой для безопасности данных. Важно использовать надежные ключи и методы шифрования, чтобы обеспечить максимальную защиту данных от возможных атак.

Криптоанализ симметричных шифров

Симметричные шифры являются наиболее распространенным типом шифров в криптографии. Они основаны на использовании одного и того же ключа как для зашифровки, так и для расшифровки данных. Однако, эти шифры не являются идеальными, и могут быть подвержены различным атакам.

Одной из основных методик криптоанализа симметричных шифров является метод частотного анализа. Это метод, основанный на том, что определенные символы в языке используются чаще, чем другие. Таким образом, шифротекст, зашифрованный с помощью симметричного шифра, может быть расшифрован путем анализа частоты встречаемости символов в тексте.

Другой метод криптоанализа симметричных шифров — это атака по словарю. Этот метод заключается в том, чтобы создать словарь из наиболее распространенных слов в языке, и попытаться применить его к шифротексту. При этом, если слово будет найдено в словаре, то это может помочь в расшифровке текста.

- Частотный анализ и атака по словарю — это лишь некоторые методы криптоанализа симметричных шифров.

- Существуют и другие методы, такие как методы линейного криптоанализа и дифференциального криптоанализа.

- Однако, существуют методы защиты от криптоанализа, такие как увеличение длины ключа, использование блочных шифров и использование раундовых функций.

Несмотря на то, что симметричные шифры являются наиболее распространенными в криптографии, они также могут быть подвержены криптоанализу и должны быть защищены подходящими методами защиты.

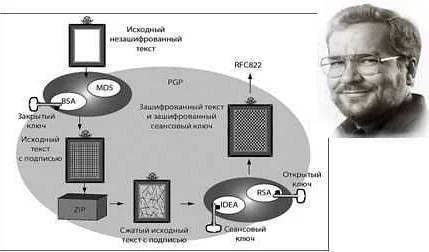

Асимметричная криптография и протоколы обмена ключами

Асимметричная криптография – это метод шифрования, где для зашифрования и расшифрования информации используются разные ключи. Это отличает ее от симметричной криптографии, где используется один и тот же ключ для обеих операций. Асимметричная криптография также называется открытым ключом криптографии, так как один ключ из пары служит для распространения, а другой – для получения информации.

Протоколы обмена ключами – это криптографические схемы, которые используются для обмена ключами между отправителем и получателем. При использовании асимметричной криптографии, получение сессионного ключа является разновидностью протоколов обмена ключами. Их цель состоит в том, чтобы создать секретный сеанс по каналу связи, который стороны могут использовать для обмена сообщениями в безопасном режиме.

Самым известным протоколом обмена ключами является протокол Диффи-Хеллмана. Он позволяет сторонам, которые никогда не обменивались информацией, создать общий секретный ключ, используемый для организации безопасного канала связи. Другим примером является протокол RSA, который использует открытый ключ для зашифрования и закрытый ключ для расшифрования сообщений.

Протоколы обмена ключами и асимметричная криптография являются важной частью современной криптографической защиты данных. Они обеспечивают безопасность информации и шифруют ее таким образом, что несанкционированный доступ или перехват информации становятся почти невозможными.

Квантовая криптография

Квантовая криптография — это отрасль криптографии, которая использует физические законы квантовой механики для защиты передачи информации.

Классическая криптография основана на сложности вычислений, которые могут быть проведены для взлома шифров. Однако, в квантовой криптографии применяются другие принципы, которые позволяют защитить передачу информации от взлома даже при использовании суперкомпьютеров.

Одним из принципов квантовой криптографии является использование квантовых битов, или кубитов, которые могут находиться в неопределенном состоянии до момента измерения. Это позволяет обеим сторонам коммуникации контролировать состояние кубита и обнаружить попытки взлома шифра.

Еще одним принципом квантовой криптографии является использование протоколов, которые обеспечивают абсолютную безопасность передачи информации. Например, протокол BB84 позволяет обнаруживать любую попытку перехвата информации на этапе передачи.

Квантовая криптография может быть использована для защиты любой формы передачи информации, включая телефонные звонки, сообщения электронной почты и интернет-трафик.

Криптография в блокчейне

Блокчейн – это распределенная база данных, которая не имеет централизованного контроля. Каждый участник сети имеет копию базы данных и может добавлять в нее новые записи. Чтобы обеспечить безопасность блокчейна, используется криптография.

Первый и основной шаг в защите блокчейна – это использование хэш-функций. Хэш-функция берет на вход некоторую информацию и генерирует из нее уникальный код фиксированной длины. Даже небольшое изменение исходной информации приведет к генерации совершенно другого хэша. Это делает невозможным подделку данных.

Кроме того, блокчейн использует асимметричное шифрование. У каждого участника сети есть публичный и приватный ключ. Публичный ключ известен всем участникам, а приватный ключ хранится только у владельца. Используя приватный ключ, можно шифровать данные таким образом, что их может расшифровать только тот, у кого есть соответствующий публичный ключ. Это позволяет обезопасить передачу данных в сети.

Также, блокчейн использует алгоритмы, основанные на эллиптических кривых. Это позволяет ускорить работу с криптографией и сделать ее более эффективной для использования в блокчейне.

Криптография является основой безопасности блокчейна. Без нее, целостность данных и децентрализованный характер блокчейна невозможны.

Способы защиты данных

Существуют различные способы защиты данных, которые используются в криптографии. Они могут быть разными по сложности и эффективности, и выбор определенной техники зависит от требований к безопасности и доступности информации.

Одним из самых популярных способов защиты данных является шифрование. Этот процесс заключается в преобразовании информации в такой формат, который не может быть прочитан или понят другими людьми. Существует множество алгоритмов шифрования, которые могут быть использованы для этой цели, такие как AES, RSA, и ECC.

Другой способ защиты данных – хэширование. Этот процесс заключается в преобразовании сообщения в набор байтов фиксированной длины. Хэширование может использоваться для проверки целостности данных, так как любое изменение в сообщении приведет к изменению его хэш-значения.

Среди других методов защиты данных можно отметить цифровые подписи, аутентификацию, и протоколы аутентификации и ключевого обмена. Эти методы могут улучшить безопасность системы путем проверки, что данные являются оригинальными и проверенными, и что никто другой не может получить доступ к сообщениям или информации.

Есть также методы защиты данных, использующие физические меры, такие как использование биометрических данных или физических ключей доступа.

В целом, выбор определенного способа защиты зависит от нескольких факторов: уровня безопасности, доступности, цели защиты, среды, в которой будет использоваться, и других факторов. Однако, лучшей практикой является использование комбинации нескольких методов защиты для обеспечения надежности и безопасности информации.

Криптография в мобильных приложениях

Криптография – это неотъемлемая часть современных мобильных приложений, которая обеспечивает безопасность передачи данных между устройствами и защищает конфиденциальность пользователей. Технологии криптографии используются для шифрования сообщений, защиты паролей и создания цифровых подписей.

Большинство современных мобильных приложений используют SSL-шифрование, которое обеспечивает защиту передачи данных между сервером и устройством. Также в приложениях широко применяются различные алгоритмы шифрования, например AES, RSA, Elliptic Curve Cryptography (ECC) и другие.

Криптографические методы защиты данных в мобильных приложениях имеют важное значение, особенно в случае, когда приложение работает с чувствительной информацией, такой как банковские данные, пароли и личная информация пользователей.

Кроме того, для защиты данных в мобильных приложениях также используются другие методы, такие как технологии аутентификации и авторизации, хеширование паролей и механизмы контроля целостности данных. Однако необходимо учитывать, что ни один метод защиты данных не является абсолютно надежным, и поэтому необходимо постоянно обновлять и совершенствовать меры безопасности.

В целом, криптография в мобильных приложениях играет важную роль в обеспечении безопасности и надежности передачи данных. Надежность и безопасность данных в приложении должны быть на высоком уровне, чтобы пользователи могли чувствовать себя защищенными и уверенными в сохранности своих личных данных.

Вопрос-ответ:

Какие математические основы лежат в основе теории сложности в криптографии?

Теория сложности в криптографии базируется на алгоритмах, которые опираются на сложные математические функции, как, например, факторизация больших чисел или вычисление дискретного логарифма в конечных полях. Теоретически, эти задачи могут быть решены за некоторое время, но на практике их сложность так велика, что для полного решения задачи может потребоваться годы или даже века, что позволяет использовать их в качестве защиты данных.

Какие способы защиты данных основаны на теории сложности в криптографии?

Один из основных способов защиты данных, использующий теорию сложности, — это шифрование с открытым ключом. Оно основано на трудности нахождения приватного ключа по публичному ключу, который неявно хранится на сервере. Еще одним способом является хэширование, которое также опирается на сложные математические функции. Однако его безопасность может быть нарушена при использовании посредника, который может изменить данные на пути между отправителем и получателем.

Какие проблемы возникают при использовании криптографии?

Одной из самых серьезных проблем криптографии является ее негативное влияние на производительность системы. Другой проблемой является проблема обратной совместимости, которая возникает, когда одна сторона использует более современные или более сложные алгоритмы криптографии, чем другая сторона. В этом случае может быть проблематично обменяться данными и установить безопасное соединение между сторонами.

Какие требования предъявляются к криптографическим алгоритмам?

Криптографические алгоритмы должны обладать рядом важных свойств, таких как устойчивость к атакам, секретность ключей, надежность шифрования, высокая производительность и многое другое. Их также должен быть способен использовать широкий круг пользователей, что требует удобства использования и информационной безопасности при передаче данных в открытой форме.

Какие алгоритмы криптографии являются наиболее надежными?

Наиболее надежными алгоритмами криптографии являются те, которые опираются на теоретически сложные математические задачи, например, RSA и elliptical curve cryptography (ECC). В целом, любой алгоритм, который использует устойчивую математическую задачу, является надежным и может служить защитой данных в течение длительного времени.

Как можно нарушить систему криптографии?

Систему криптографии можно нарушить различными способами, например, при помощи брутфорс-атак или атак по словарю. Также могут использоваться различные методы анализа и уязвимости, которые позволяют обойти некоторые алгоритмы шифрования. Еще одним способом является использование техники «человек посередине», когда злоумышленник пытается изменить данные между двумя конечными точками обмена информацией.

Какую роль играет квантовая криптография?

Квантовая криптография имеет потенциал стать следующим шагом в эволюции криптографии за счет использования квантовых битов или кубитов. Эти квантовые биты могут использоваться для создания безопасного канала передачи данных, который нельзя подвергнуть атакам, так как любые попытки атаки изменят состояние квантовых битов. Однако, к сожалению, на данный момент квантовая криптография все еще находится в стадии разработки и ее использование в распространенных системах еще не так удобно, как классических методов криптографии.